Remarque : vous verrez parfois « tabnapping » écrit comme « tabnabbing » Le terme « tabnapping » est une combinaison de « tab » et « kidnapping » Il va de soi que « tabnabbing » est une combinaison de « tab » et « nab » Quoi qu’il en soit, ils font tous deux référence au même schéma, et dans notre cas, nous optons pour la version « tabnapping ».

Qu’est-ce que le tabnapping ?

Le tabnapping est un type spécifique d’exploitation et d’attaque de phishing. Avec le tabnapping, le pirate crée des sites Web qui se font passer pour des sites populaires. Ensuite, le pirate persuade les utilisateurs de soumettre leurs informations de connexion, y compris leurs mots de passe, sur le faux site. Souvent, les faux sites Web ressemblent tellement aux vrais sites Web que les utilisateurs ne remarquent pas la différence. L’utilisateur pense que le site est authentique et n’hésite pas à saisir ses informations de connexion, comme il l’a toujours fait.

Ce qui distingue le tabnapping des autres types d’attaques de phishing (comme le fait de cliquer sur un lien usurpé dans un e-mail), c’est que l’utilisateur ne se rend généralement pas compte que l’onglet est faux. La fausse page de connexion se charge dans un onglet qui est déjà ouvert depuis longtemps dans le navigateur. La plupart des gens ne penseraient pas qu’un onglet qu’ils ont ouvert eux-mêmes a été pris en charge.

Les attaques par tabnapping sont particulièrement efficaces lorsque l’attaquant peut voir les sites Web que l’utilisateur charge souvent – il peut alors simuler les sites sur lesquels l’utilisateur se connecte régulièrement.

Imaginons que vous vous rendiez sur le site Web de votre banque avec l’intention de vous connecter. Vous vous rendez directement sur la page de connexion en tapant vous-même l’URL. Mais vous êtes ensuite pris par d’autres activités dans un autre onglet ou une autre fenêtre. Après une heure environ, vous cliquez à nouveau sur l’onglet de la banque parce que vous êtes prêt à vous connecter pour vérifier vos comptes.

Dans le cas d’une attaque par tabnapping, à ce moment-là, le navigateur a navigué vers une page qui se fait passer pour celle de la banque. Mais vous verrez une page qui ressemble exactement à la page de la banque que vous avez consultée une centaine de fois et ouverte plus tôt dans la journée.

Comment fonctionne le tabnapping

Dans les navigateurs, les liens externes peuvent s’ouvrir dans de nouveaux onglets ou fenêtres si les éléments HTML HREF ont des attributs target=_blank spécifiés. Malheureusement, cela rend les utilisateurs vulnérables aux attaques par tabnapping. Parfois, le tabnapping est considéré comme un défaut de conception de certains navigateurs. Cependant, si les navigateurs ne sont pas délibérément vulnérables au piratage et à la manipulation, la conception qui permet le tabnapping est délibérée.

Lorsqu’une page se charge et que l’onglet est ouvert depuis longtemps, les navigateurs peuvent naviguer à travers l’origine d’une page dans ces onglets inactifs. Comment cela se fait-il ? En raison de la politique de l’origine identique, un concept de sécurité en ligne. Il s’agit du fait qu’un navigateur permet aux scripts d’une page Web d’accéder aux données d’une autre page Web si les deux pages Web ont la même origine (nom d’hôte, numéro de port et schéma URI). L’objectif de cette politique est d’empêcher toute activité malveillante. Si un script malveillant se trouve sur la première page, on l’empêche d’obtenir des données sensibles d’autres pages Web. Cependant, cette mesure de sécurité est aussi ce qui rend le tabnapping possible.

Lors d’une attaque, le pirate envoie une page Web avec l’attribut target=_blank et y intègre un lien malveillant. L’utilisateur clique sur le lien malveillant, ce qui ouvre un nouvel onglet. Ensuite, le pirate transforme le premier onglet en une fausse page de phishing. Il fait croire à l’utilisateur qu’il s’est déconnecté de son compte et qu’il doit se reconnecter.

Comment les propriétaires de sites Web peuvent empêcher le tabnapping avec l’attribut rel= »noopener » ?

Certains navigateurs disposent d’extensions ou d’autres mesures de sécurité qui permettent de se défendre contre les attaques de tabnapping. Cependant, tous les navigateurs ne permettent pas de désactiver les redirections d’onglets inactifs, car il existe des cas où elles sont légitimes. Et comme le tabnapping n’est pas très courant (bien qu’il soit suffisamment important pour justifier des mesures de prévention), les fournisseurs de navigateurs ne veulent pas risquer de casser leurs applications pour améliorer la sécurité. Cela signifie que certains navigateurs ne disposeront peut-être jamais de solutions ou de correctifs pour empêcher le tabnapping. Il existe cependant des mesures que vous pouvez prendre pour prévenir ce type d’attaque sur vos lecteurs.

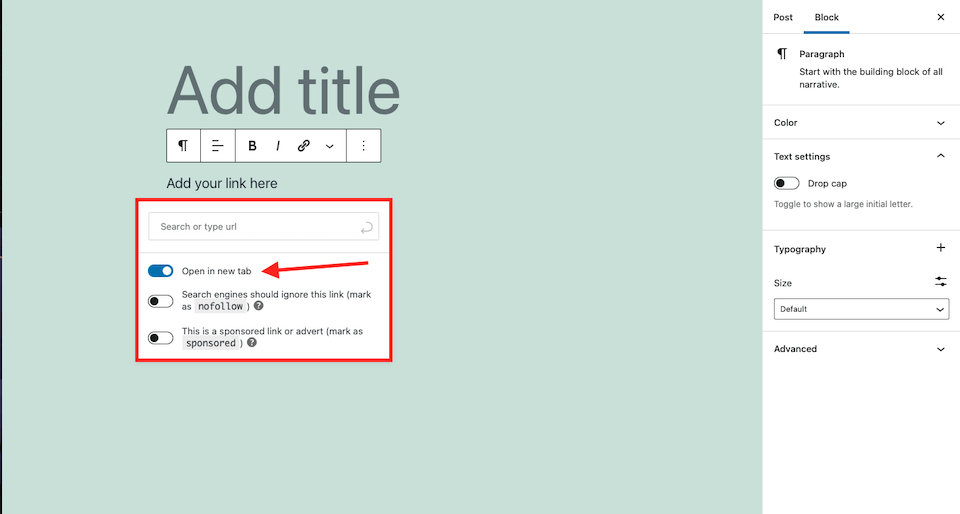

Pour empêcher le tabnapping sur votre site Web, ajoutez l’attribut rel= »noopener » à tout lien qui doit s’ouvrir dans un nouvel onglet ou une nouvelle fenêtre. WordPress ajoute automatiquement cet attribut pour vous lorsque vous ajoutez un lien et sélectionnez ensuite Ouvrir dans un nouvel onglet.

Cependant, comme rel= »noopener » ne fonctionne pas sur Firefox et certains navigateurs plus anciens, il existe un autre attribut que vous devriez ajouter : rel= »noreferrer » que WordPress ajoute également aux liens dans les nouveaux onglets si vous êtes à jour.

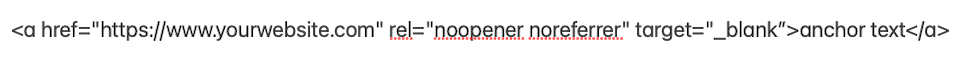

Que vous utilisiez ou non WordPress, voici à quoi doivent ressembler vos liens pour éviter le tabnapping :

Comment les utilisateurs peuvent-ils se protéger du tabnapping ?

Les principaux navigateurs disposent généralement d’une sorte de filtre pour éliminer les sites malveillants, ainsi que les sites légitimes présentant des infections. Tant que les listes noires de ces sites sont à jour, les attaques par tabnapping seront probablement bloquées. Si vous voyez un jour un avis indiquant qu’un site auquel vous essayez d’accéder a été compromis, tenez compte de cet avertissement. Ce n’est pas une blague.

Les utilisateurs doivent également toujours vérifier l’URL avant de saisir leurs informations de connexion, en particulier si des onglets sont restés ouverts pendant longtemps. Il est peu probable que les attaquants soient en mesure de falsifier l’URL d’un site Web légitime, ce qui peut être un signe évident qu’il s’agit d’un faux. Fermez immédiatement l’onglet si l’URL vous met la puce à l’oreille. Ne tapez pas, ne cliquez pas et n’interagissez pas. Fermez simplement l’onglet.

Les gestionnaires de mots de passe sont également utiles. Si vos informations de connexion sont liées au site Web légitime, elles ne doivent s’afficher que lorsque vous êtes sur le site Web réel, et non lorsque vous êtes sur un site frauduleux d’apparence similaire. Les gestionnaires de mots de passe se coordonnent avec l’URL, pas avec le nom de l’entreprise. Si vous ne voyez pas les informations de connexion s’afficher, fermez l’onglet et recommencez.

Autres types de menaces de détournement de navigateur

Le tabnapping n’est pas le seul type de menace de détournement de navigateur à connaître. Les cyberattaquants disposent de toutes sortes de moyens pour obtenir vos clics et voler vos informations. En général, le détournement de navigateur est un logiciel qui modifie le comportement ou l’apparence d’un navigateur, et qui peut également modifier les paramètres. Tout cela se passe sans votre consentement, bien sûr.

Ainsi, le pirate peut obtenir des revenus, collecter vos données et même enregistrer vos frappes au clavier. En fin de compte, il peut voler votre identité s’il recueille suffisamment d’informations pour établir un profil complet de vous. Les types de détournement de navigateur comprennent :

- Adware qui inonde votre navigateur de publicités pop-up rémunérées au clic. Ce type d’attaque ralentit généralement votre ordinateur car il utilise beaucoup de ressources.

- Le suivi des cookies pour garder un œil sur ce que vous faites en ligne. Les acteurs malveillants peuvent tout savoir, depuis votre localisation et votre adresse IP jusqu’aux pages que vous consultez et aux recherches que vous effectuez.

- Redirection vers des pages Web ou des moteurs de recherche dangereux ou remplacement de votre page d’accueil ou du moteur de recherche par défaut.

- Les logiciels espions collectent vos données privées, qui sont ensuite échangées sur les marchés de données (ce qui aboutit aussi souvent à une usurpation d’identité).

Pour vous défendre, restez conscient de l’état de votre navigateur et faites attention aux signes révélateurs d’un piratage, comme ceux décrits ci-dessus. Gardez également un œil sur les modules complémentaires, les extensions et les plugins du navigateur. Si quelque chose ne va pas après l’installation d’un logiciel, supprimez-le immédiatement. Vous devez également veiller à la propreté de votre navigateur en le nettoyant régulièrement et en vidant le cache. Et, bien sûr, utilisez régulièrement un logiciel antivirus et évitez autant que possible d’utiliser des réseaux Wi-Fi publics et/ou non sécurisés.

Conclusion

Pour résumer, les attaques par tabnapping font croire aux utilisateurs qu’ils ont ouvert l’onglet eux-mêmes et que le site a simplement expiré. La page d’origine renvoie à une deuxième page, qui est capable de réécrire la page d’origine et de la remplacer par un site de phishing. Comme l’utilisateur a commencé sur la page légitime, il est peu probable qu’il remarque qu’il s’agit d’un remplacement. Le design de la page ressemble à l’original. Lorsque l’utilisateur se connecte à la page « originale », ses informations d’identification sont transmises à un autre endroit.

Pour vous protéger au maximum du tabnapping, ne vous connectez jamais sur un onglet que vous n’avez pas ouvert vous-même. Et même si vous pensez avoir ouvert l’onglet, si vous revenez sur une page de connexion après qu’elle ait été inactive pendant un certain temps, fermez-la par sécurité, puis retournez sur le site Web pour en ouvrir une nouvelle. Vérifiez également toujours l’URL. En ce qui concerne les autres menaces de détournement de navigateur, adoptez une bonne hygiène de navigation – limitez et faites attention aux logiciels que vous utilisez, videz régulièrement le cache du navigateur et investissez dans un logiciel antivirus de qualité.

Vous pouvez également lire notre article sur le détournement de cookies et la manière de l’éviter.

Avez-vous déjà été victime d’un tabnapping de votre navigateur ? Racontez-nous dans les commentaires !